Acceso Condicional de Azure AD

Acceso Condicional de Azure AD

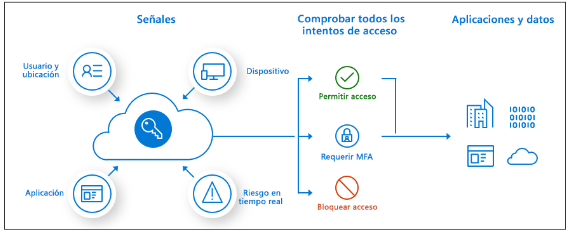

El acceso condicional de Azure AD es una funcionalidad de los planes premium Azure AD P1 y P2 que permiten definir políticas de control acceso a servicios de nube. Se puede pensar que estas políticas de control de acceso como un grupo de enunciados de tipo if-then que toman decisiones en base a “señales”. Las señales pueden ser:

- Nombre de usuario o pertenencia del usuario a un grupo

- Ubicación geográfica de la conexión al servicio permitiendo tomar decisiones de bloquear IPs de ciertos países

- Aplicaciones con las cuales se accede al servicio nube.

- Dispositivos utilizados para acceder el servicio nube y sus características o nivel de control de gestión por la compañía dueña del servicio en nube.

Una gráfica de cómo todo se relaciona a continuación.

Paso a paso para implementar acceso condicional de Azure AD

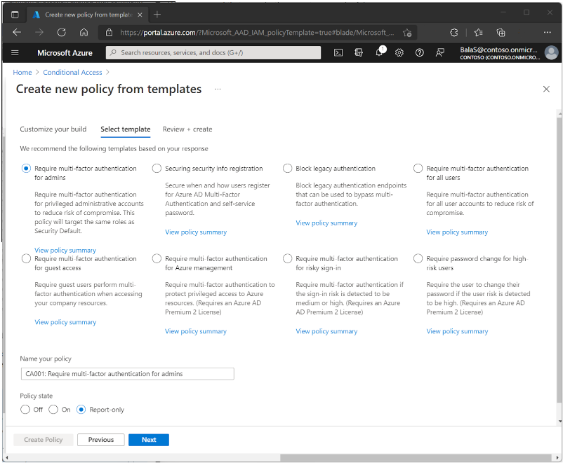

- Dentro del portal Azure buscamos buscamos plantillas de acceso condicional siguiendo esto Azure Portal>Azure Active Directory>Seguridad>Acceso condicional>Crear una nueva directiva a partir de la plantilla.

- Elegimos Crear nueva política de plantilla(Create new policy from template)

- Se recomienda enfocarse en crear directivas de Aplicación, Dispositivos,Usuarios, ubicación, Riesgo en tiempo real. En caso que la organización no se sienta cómoda con estas directivas pueden crearlas manualmente.

Las políticas de acceso condicional permiten a las organizaciones crear políticas que permiten o bloquean acceso a recursos en nube en base a la evaluación de las señales al momento de intentar acceder a dicho recurso. Las políticas de acceso condicional son usualmente utilizadas para definir políticas que permiten:

- Bloquear el método de autenticación inseguro (legacy Authentication)

- Exigir uso de múltiples factores de autenticación (MFA)

- Restringir acceso a aplicaciones por características de los dispositivos utilizados

- Bloquear autenticaciones de alto riesgo

- Bloquear usuarios identificados como de alto riesgo

- Bloquear conexiones no autorizadas de cuentas de servicios

Las reglas de acceso condicional generalmente confunden a los profesionales de seguridad acostumbrados a configurar firewalls. A diferencia de las firewalls donde apenas una regla es aplicada ya no se evalúan otras más, en acceso condicional todas las reglas que aplican a una conexión son “disparadas” y todos los bloqueos y permitidos son “sumados” para dar lugar a los accesos resultados.

La idea de este artículo es solamente darte una introducción al poder e importancia de Acceso Condicional para proteger a tu entorno nube Azure AD.

De estar interesado en elevar la seguridad de su entorno Azure AD y por consiguiente Office 365 y Azure, no dude en escribirnos a info@greenfencesec.com.